การโจมตีลับๆ คือการโจมตีทางไซเบอร์ประเภทหนึ่งที่ผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์หรือเครือข่ายผ่านทางประตูลับหรือที่ซ่อนอยู่ การโจมตีประเภทนี้มักใช้เพื่อหลีกเลี่ยงมาตรการรักษาความปลอดภัยหรือเพื่อเข้าถึงข้อมูลที่ละเอียดอ่อน การโจมตีลับๆ ตรวจจับได้ยากและอาจส่งผลร้ายแรงต่อเหยื่อ มีการโจมตีลับๆ หลายประเภท แต่ประเภทที่พบมากที่สุดได้แก่: • การแทรก SQL: การโจมตีประเภทนี้เกิดขึ้นเมื่อผู้โจมตีแทรกโค้ดที่เป็นอันตรายลงในฐานข้อมูลเพื่อเข้าถึงข้อมูลที่ละเอียดอ่อน • โทรจันเข้าถึงระยะไกล: การโจมตีลับๆ ประเภทนี้ช่วยให้ผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์ของเหยื่อจากระยะไกลได้ เมื่อผู้โจมตีเข้าถึงได้ ก็จะสามารถติดตั้งซอฟต์แวร์ที่เป็นอันตรายอื่นๆ หรือขโมยข้อมูลที่ละเอียดอ่อนได้ • บัฟเฟอร์ล้น: การโจมตีประเภทนี้เกิดขึ้นเมื่อผู้โจมตีส่งข้อมูลไปยังคอมพิวเตอร์มากเกินกว่าที่จะสามารถจัดการได้ ซึ่งอาจทำให้คอมพิวเตอร์เสียหายหรือทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนได้ การโจมตีลับๆ อาจส่งผลร้ายแรงต่อเหยื่อ ในบางกรณี ผู้โจมตีอาจสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนหรือติดตั้งซอฟต์แวร์ที่เป็นอันตรายอื่นๆ ได้ ในกรณีอื่นๆ การโจมตีอาจส่งผลให้คอมพิวเตอร์ของเหยื่อพัง ไม่ว่าจะด้วยวิธีใด การโจมตีลับๆ นั้นตรวจจับได้ยากและอาจส่งผลร้ายแรงต่อเหยื่อ

ชื่อประตูหลังอาจดูแปลก แต่อาจเป็นอันตรายได้หากอยู่ในตัวคุณ ระบบคอมพิวเตอร์ หรือเครือข่าย. คำถามคือแบ็คดอร์นั้นอันตรายแค่ไหนและอะไรคือผลที่ตามมาจากผลกระทบต่อเครือข่ายของคุณ

ในบทความนี้มุ่งเป้าไปที่ผู้เริ่มต้น เราจะมาดูกันว่าแบ็คดอร์คืออะไรและวิธีที่แฮ็กเกอร์ใช้แบ็คดอร์เพื่อเข้าถึงระบบคอมพิวเตอร์ทั่วโลก

วิธีสร้างแผนภูมิวงกลมใน excel ที่มีหลายคอลัมน์

ประตูหลังคืออะไร

ดังนั้น แบ็คดอร์จึงเป็นช่องทางหลักสำหรับแฮ็กเกอร์ในการข้ามวิธีการเข้ารหัสตามปกติบนคอมพิวเตอร์ ซึ่งจะช่วยให้พวกเขาเข้าสู่ระบบและรวบรวมข้อมูล เช่น รหัสผ่านและข้อมูลที่ละเอียดอ่อนอื่นๆ บางครั้งประตูหลังมีไว้เพื่อจุดประสงค์ที่ดี ตัวอย่างเช่น อาจเกิดสถานการณ์ที่ผู้ดูแลระบบสูญเสียสิทธิ์ในการเข้าถึง และด้วยเหตุนี้การเข้าถึงดังกล่าวจึงทำได้โดยแบ็คดอร์เท่านั้น

ในหลายกรณี เหยื่อไม่ทราบด้วยซ้ำว่ามีการติดตั้งแบ็คดอร์ในคอมพิวเตอร์ของพวกเขา และนี่เป็นปัญหาเพราะพวกเขาไม่รู้ว่าข้อมูลของพวกเขาถูกขโมยโดยบุคคลภายนอก และอาจถูกขายบนเว็บมืด พูดคุยเกี่ยวกับหัวข้อนี้ในรายละเอียดเพิ่มเติม

- ประวัติของแบ็คดอร์พร้อมตัวอย่าง

- แฮ็กเกอร์ใช้แบ็คดอร์อย่างไร

- แบ็คดอร์ปรากฏบนคอมพิวเตอร์ได้อย่างไร

- ผู้พัฒนาได้ติดตั้งประตูหลัง

- ประตูหลังที่สร้างขึ้นโดยแฮกเกอร์

- ตรวจพบประตูหลัง

- วิธีป้องกันคอมพิวเตอร์จากแบ็คดอร์

คุณอ่านได้ ความแตกต่างระหว่างไวรัส โทรจัน เวิร์ม แอดแวร์ รูทคิท ฯลฯ ที่นี่

1] ประวัติของแบ็คดอร์พร้อมตัวอย่าง

ประตูหลังมีมานานแล้ว แต่โดยหลักแล้วพวกเขาติดตั้งประตูหลังโดยผู้สร้าง ตัวอย่างเช่น NSA ได้พัฒนาชิปเข้ารหัสในปี 1993 สำหรับใช้ในคอมพิวเตอร์และโทรศัพท์ สิ่งที่น่าสนใจเกี่ยวกับชิปนี้คือประตูหลังในตัว

ตามทฤษฎีแล้ว ชิปนี้ได้รับการออกแบบมาเพื่อรักษาข้อมูลที่ละเอียดอ่อนให้ปลอดภัย ในขณะที่ยังคงอนุญาตให้หน่วยงานบังคับใช้กฎหมายดักฟังเสียงและข้อมูลได้

อีกตัวอย่างหนึ่งของ backdoor นำเรามาสู่ Sony โดยไม่คาดคิด คุณเห็นไหมว่า บริษัทญี่ปุ่นได้จัดส่งซีดีเพลงหลายล้านแผ่นให้กับลูกค้าทั่วโลกในปี 2548 แต่มีปัญหาใหญ่กับผลิตภัณฑ์เหล่านั้น บริษัทตัดสินใจที่จะติดตั้งรูทคิทในซีดีทุกแผ่น ซึ่งหมายความว่าเมื่อใดก็ตามที่ใส่ซีดีลงในคอมพิวเตอร์ รูทคิทจะถูกติดตั้งลงในระบบปฏิบัติการ

เมื่อเสร็จสิ้น rootkit จะติดตามพฤติกรรมการฟังของผู้ใช้และส่งข้อมูลกลับไปยังเซิร์ฟเวอร์ของ Sony ไม่จำเป็นต้องพูดว่านี่เป็นหนึ่งในเรื่องอื้อฉาวที่ใหญ่ที่สุดในปี 2548 และยังคงวนเวียนอยู่ในหัวของ Sony จนถึงทุกวันนี้

อ่าน : วิวัฒนาการของมัลแวร์ - เริ่มต้นอย่างไร !

คำ flesch kincaid 2013

2] วิธีที่แฮ็กเกอร์ใช้แบ็คดอร์

การค้นหาแบ็คดอร์ดิจิทัลนั้นไม่ใช่เรื่องง่าย เนื่องจากมันไม่เหมือนกับแบ็คดอร์จริง ในบางกรณี แฮ็กเกอร์สามารถใช้แบ็คดอร์เพื่อสร้างความเสียหายให้กับคอมพิวเตอร์หรือเครือข่าย แต่ในสถานการณ์ส่วนใหญ่ สิ่งเหล่านี้ใช้เพื่อคัดลอกไฟล์และสอดแนม

สายลับมักจะดูข้อมูลที่ละเอียดอ่อนและเขาสามารถทำได้โดยไม่ทิ้งร่องรอยไว้ นี่เป็นตัวเลือกที่ดีกว่าการคัดลอกไฟล์ เนื่องจากเส้นทางนี้มักจะทิ้งบางสิ่งไว้เบื้องหลัง อย่างไรก็ตาม หากทำอย่างถูกต้อง การคัดลอกข้อมูลจะไม่ทิ้งร่องรอยใดๆ ไว้ แต่ก็ยากที่จะทำได้สำเร็จ ดังนั้น มีเพียงแฮ็กเกอร์ที่ก้าวหน้าที่สุดเท่านั้นที่จะทำงานนี้ได้

เมื่อพูดถึงการทำลายล้าง แฮ็กเกอร์ตัดสินใจที่จะส่งมัลแวร์ไปยังระบบแทนที่จะไปทำภารกิจลับ นี่เป็นตัวเลือกที่ง่ายที่สุดและต้องการความเร็ว เนื่องจากการค้นหาใช้เวลาไม่นาน โดยเฉพาะอย่างยิ่งหากระบบได้รับการปกป้องอย่างดี

อ่าน : การโจมตีแรนซัมแวร์ คำจำกัดความ ตัวอย่าง การป้องกัน การลบ คำถามที่พบบ่อย .

3] แบ็คดอร์ปรากฏบนคอมพิวเตอร์ได้อย่างไร

จากการวิจัยของเรา มีสามวิธีหลักที่ประตูหลังสามารถปรากฏบนคอมพิวเตอร์ได้ มักจะสร้างโดยนักพัฒนา สร้างโดยแฮกเกอร์ หรือค้นพบ พูดคุยเกี่ยวกับพวกเขาในรายละเอียดเพิ่มเติม

4] ผู้พัฒนาได้ติดตั้งแบ็คดอร์

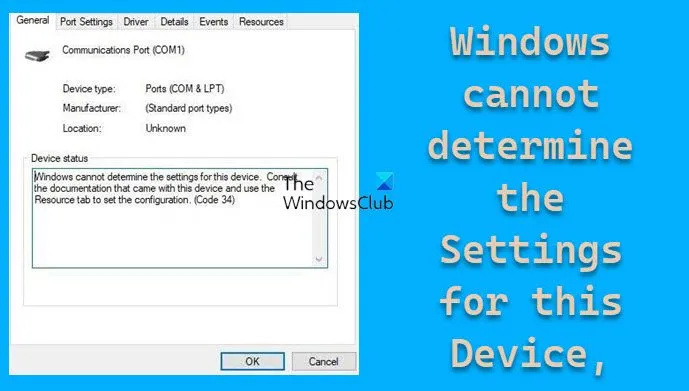

หนึ่งในแบ็คดอร์ที่อันตรายที่สุดในคอมพิวเตอร์หรือ เครือข่ายคอมพิวเตอร์ ติดตั้งโดยนักพัฒนา ในบางกรณี นักพัฒนาแอปพลิเคชันใส่แบ็คดอร์เข้าไปในผลิตภัณฑ์ที่พวกเขาสามารถใช้ได้ทุกเมื่อที่ต้องการ

พวกเขาทำเช่นนี้หากต้องการให้สิทธิ์เข้าถึงการบังคับใช้กฎหมาย สอดแนมพลเมืองว่าผลิตภัณฑ์ใดถูกขายโดยคู่แข่ง ท่ามกลางเหตุผลอื่นๆ

อ่าน : จะรู้ได้อย่างไรว่าคอมพิวเตอร์ของคุณมีไวรัส ?

5] ประตูหลังที่สร้างขึ้นโดยแฮกเกอร์

ในบางกรณี แฮ็กเกอร์ไม่สามารถค้นหาประตูหลังในระบบได้ ดังนั้นจึงเป็นการดีที่สุดที่จะสร้างประตูขึ้นใหม่ตั้งแต่ต้น ในการทำเช่นนี้ แฮ็กเกอร์จำเป็นต้องสร้างอุโมงค์จากระบบของเขาไปยังระบบของเหยื่อ

หากพวกเขาไม่มีสิทธิ์เข้าถึงด้วยตนเอง แฮ็กเกอร์จะต้องหลอกล่อเหยื่อให้ติดตั้งเครื่องมือพิเศษที่อนุญาตให้เข้าถึงคอมพิวเตอร์จากสถานที่ห่างไกล จากที่นั่น แฮ็กเกอร์สามารถเข้าถึงข้อมูลสำคัญและดาวน์โหลดได้อย่างง่ายดาย

6] ประตูหลังที่แฮ็กเกอร์ค้นพบ

ในบางสถานการณ์ แฮ็กเกอร์ไม่จำเป็นต้องสร้างแบ็คดอร์ของตัวเอง เนื่องจากแนวทางปฏิบัติของนักพัฒนาที่ไม่ดี อาจมีแบ็คดอร์ในระบบที่ผู้เข้าร่วมทุกคนไม่รู้จัก หากโชคดีแฮ็กเกอร์อาจพบข้อผิดพลาดนี้และใช้ประโยชน์จากมันอย่างเต็มที่

จากสิ่งที่เรารวบรวมในช่วงหลายปีที่ผ่านมา แบ็คดอร์มักจะปรากฏในซอฟต์แวร์การเข้าถึงระยะไกลมากกว่าสิ่งอื่นใด และนั่นเป็นเพราะเครื่องมือเหล่านี้ได้รับการออกแบบมาเพื่อให้ผู้คนสามารถเข้าถึงระบบคอมพิวเตอร์จากสถานที่ห่างไกล

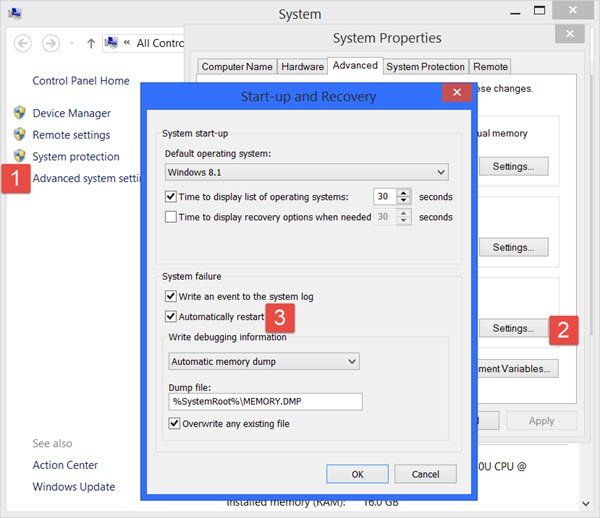

7] วิธีป้องกันคอมพิวเตอร์ของคุณจากแบ็คดอร์

มันไม่ง่ายเลยที่จะปกป้องคอมพิวเตอร์ของคุณจากแบ็คดอร์ในตัว เนื่องจากมันยากที่จะระบุได้ตั้งแต่เริ่มต้น อย่างไรก็ตาม เมื่อพูดถึงแบ็คดอร์ประเภทอื่นๆ มีวิธีควบคุมสิ่งต่างๆ ได้

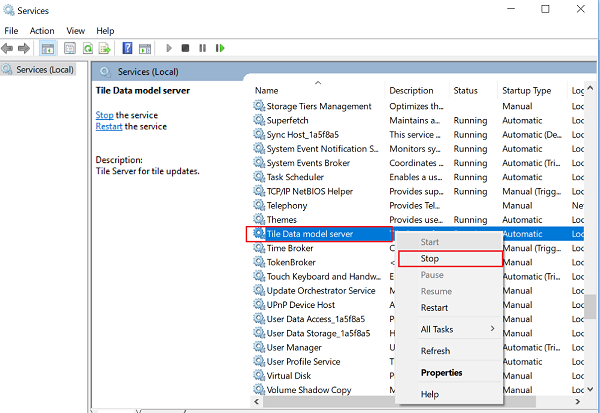

- ตรวจสอบกิจกรรมเครือข่ายบนคอมพิวเตอร์ของคุณ ตอบ: เราเชื่อว่าการตรวจสอบความปลอดภัยของเครือข่ายบนคอมพิวเตอร์ Windows 10 ของคุณเป็นหนึ่งในวิธีที่ดีที่สุดในการปกป้องระบบของคุณจากแบ็คดอร์ที่อาจเกิดขึ้นได้ ใช้ประโยชน์จาก Windows Firewall และซอฟต์แวร์ตรวจสอบเครือข่ายของบริษัทอื่น

- เปลี่ยนรหัสผ่านของคุณทุกๆ 90 วัน ตอบ: ในหลาย ๆ ทาง รหัสผ่านของคุณเป็นประตูสู่ข้อมูลที่ละเอียดอ่อนทั้งหมดในคอมพิวเตอร์ของคุณ หากคุณมีรหัสผ่านที่ไม่รัดกุม แสดงว่าคุณสร้างประตูหลังขึ้นมาทันที สิ่งเดียวกันนี้จะเกิดขึ้นหากรหัสผ่านของคุณเก่าเกินไป เช่น เมื่อไม่กี่ปีที่ผ่านมา

- โปรดใช้ความระมัดระวังเมื่อดาวน์โหลดแอปฟรี ตอบ: สำหรับผู้ที่ใช้ Windows 10 Microsoft Store น่าจะเป็นสถานที่ที่ปลอดภัยที่สุดในการดาวน์โหลดแอป แต่ Store ไม่มีซอฟต์แวร์ส่วนใหญ่ที่ผู้ใช้ใช้ สถานการณ์นี้บังคับให้ผู้ใช้ดาวน์โหลดแอปพลิเคชันออนไลน์ต่อไป และนี่คือสิ่งที่อาจผิดพลาดได้ เราขอแนะนำให้สแกนแต่ละโปรแกรมก่อนการติดตั้งด้วย Microsoft Defender หรือเครื่องมือป้องกันไวรัสและมัลแวร์ที่คุณชื่นชอบ

- ใช้โซลูชันความปลอดภัยเสมอ ตอบ: คอมพิวเตอร์ทุกเครื่องที่ใช้ Windows 10 จะต้องติดตั้งและใช้งานซอฟต์แวร์รักษาความปลอดภัย ตามค่าเริ่มต้น Microsoft Defender ควรทำงานบนอุปกรณ์ทุกเครื่อง ดังนั้นผู้ใช้จะได้รับการคุ้มครองทันทีหลังการติดตั้ง อย่างไรก็ตาม มีตัวเลือกมากมายสำหรับผู้ใช้ ดังนั้นใช้ตัวเลือกที่เหมาะกับความต้องการของคุณมากที่สุด

แรนซัมแวร์ , ซอฟต์แวร์หลอกลวง , รูทคิท , บ็อตเน็ต , หนู , โฆษณาที่เป็นอันตราย , ฟิชชิ่ง , การโจมตีไดรฟ์โดยการดาวน์โหลด , การโจรกรรมข้อมูลออนไลน์ ทุกคนอยู่ที่นี่เพื่ออยู่ ตอนนี้จำเป็นต้องใช้แนวทางที่ครอบคลุมในการต่อสู้กับมัลแวร์ ดังนั้นไฟร์วอลล์ ฮิวริสติกส์ ฯลฯ จึงกลายเป็นส่วนหนึ่งของคลังแสง มาก ซอฟต์แวร์ป้องกันไวรัสฟรี และฟรี แพ็คเกจความปลอดภัยอินเทอร์เน็ต ซึ่งใช้งานได้เช่นเดียวกับตัวเลือกแบบชำระเงิน คุณสามารถอ่านเพิ่มเติมได้ที่นี่ - เคล็ดลับในการปกป้องพีซี Windows 10 ของคุณ

ดาวน์โหลด PC Repair Tool เพื่อค้นหาอย่างรวดเร็วและแก้ไขข้อผิดพลาดของ Windows โดยอัตโนมัติคุณเคยเห็นของเรา ศูนย์วิดีโอ TWC อนึ่ง? มีวิดีโอที่น่าสนใจและมีประโยชน์มากมายเกี่ยวกับ Microsoft และ Windows

เว็บ clipper ที่ดีที่สุด